Как вручную проверить компьютер с Windows на наличие признаков шпионского ПО или взлома

Если вы подозреваете, что происходит что-то подозрительное, вот как вручную проверить компьютер на наличие подозрительных соединений и активности процессов.

Кейлоггеры, криптоджекеры, шпионские программы и руткиты — все виды вредоносных программ, которые хакеры используют для заражения устройств жертв. В то время как некоторые из этих инфекций позволяют хакерам удаленно подключаться к компьютеру жертвы, другие отслеживают нажатия клавиш человеком, используют системные ресурсы или просто шпионят за действиями целевого пользователя.

Если вы подозреваете, что ваше устройство Windows могло быть взломано, вот несколько практических шагов, которые вы можете предпринять, чтобы проверить это.

Прежде чем мы начнем…

Прежде чем проверить, не скомпрометировано ли ваше устройство, закройте все сторонние приложения и приложения Windows. Это уменьшит количество записей в диспетчере задач или других альтернативах диспетчеру задач, которые вы могли бы использовать, и позволит вам эффективно обнаруживать подозрительные соединения, установленные на вашем компьютере.

После этого запустите проверку вашего устройства на наличие вредоносных программ с помощью Microsoft Defender или любого надежного стороннего антивирусного программного обеспечения, которое вы обычно используете. Этот шаг поможет вам обнаружить и автоматически удалить легкие инфекции внутри вашего устройства, и они не будут отвлекать вас при поиске более серьезных инфекций или нарушений безопасности.

После того, как вы закроете все несущественные процессы и проверите наличие вредоносных программ, вы можете начать поиск любых вредоносных программ, скрывающихся в вашей системе.

Как проверить свое устройство на наличие шпионских программ или попыток взлома

В современную эпоху вредоносные программы обычно запрограммированы на активную (но секретную) работу на компьютере жертвы. Например, криптоджекеры используют компьютерные ресурсы жертв для крипто-майнинга, кейлоггеры собирают учетные данные для входа, отслеживая нажатия клавиш, а шпионские программы отслеживают активность пользователей в режиме реального времени и делятся ими с хакерами.

Каждый из этих типов вредоносных программ использует удаленное подключение к серверу хакера, на который отправляются данные, запускается программное обеспечение для майнинга или что-то еще, чего пытается достичь хакер. Идентифицируя эти подозрительные соединения, установленные на нашем устройстве, мы можем определить, действительно ли наше устройство было скомпрометировано.

1. Проверьте наличие подозрительных подключений

Вы можете проверить наличие подозрительных подключений на своем компьютере несколькими способами, но метод, который мы вам покажем, будет использовать встроенную утилиту Windows, называемую командной строкой. Вот как вы можете найти удаленные соединения, настроенные с помощью устройства, с помощью командной строки:

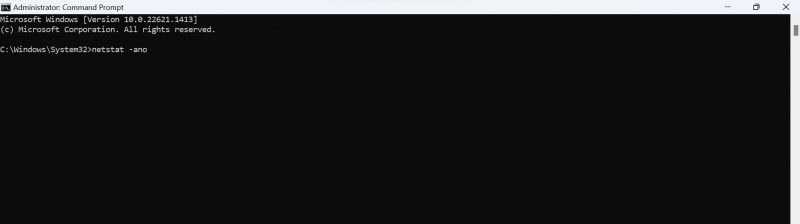

- Ввести «Командная строка» в поле поиска Windows.

- Щелкните правой кнопкой мыши приложение командной строки и выберите команду Запуск от имени администратора.

- Просто введите следующую команду и нажмите Enter. netstat-ано

Приведенная выше команда покажет вам все TCP-соединения, установленные приложениями, прогами и службами к удаленным хостам.

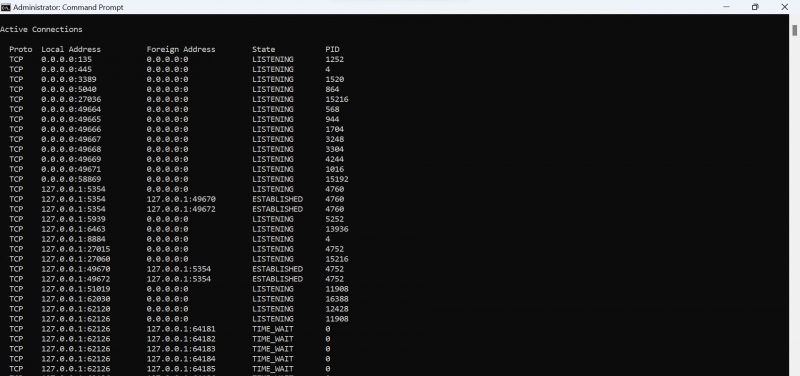

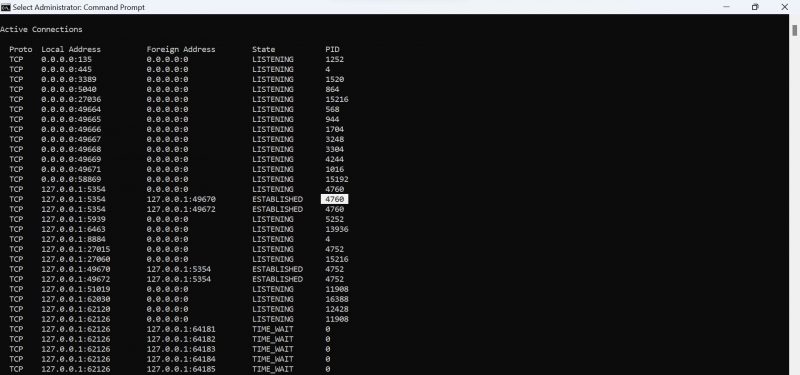

Обратите внимание в основном на столбец состояние, где вы найдете три основных термина: Установленный, прослушивание и Time_Wait. Из этих трех сосредоточьтесь на соединениях, состояние которых определяется как установленный. Состояние «Установленный» указывает на соединение в реальном времени между вашим компьютером и удаленным IP-адресом.

Не паникуйте, если увидите много установленных соединений. В большинстве случаев эти подключения осуществляются к серверу компании, услугами которой вы пользуетесь, например Google, Microsoft и т.д. Однако вам необходимо проанализировать каждое из этих соединений отдельно. Это поможет вам определить, нет ли подозрительных подключений к серверу хакера.

Не закрывайте командную строку; на следующих шагах мы будем использовать информацию netstat.

2. проанализируйте все соединения, которые кажутся подозрительными

Вот как можно проанализировать подозрительные соединения:

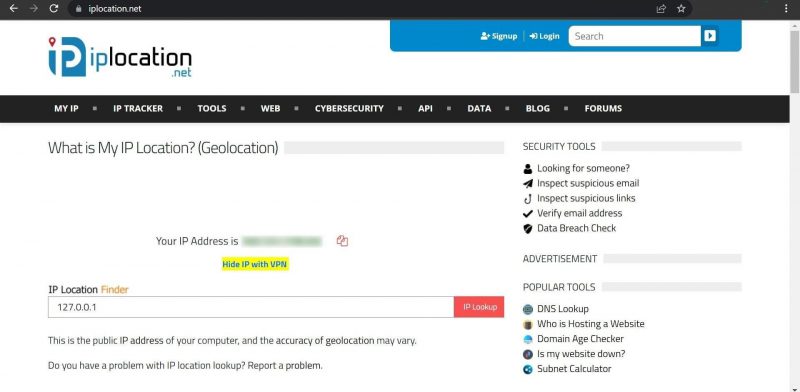

- Скопируйте IP-адрес изСтолбец внешнего адреса в командной строке.

- Перейдите на популярный сайт поиска IP-адреса, например IPLocation.net .

- Вставьте сюда скопированный IP-адрес и нажмите кнопку поиска IP-адрес.

Этот веб-сайт предоставит вам информацию об IP-адресе. Проверьте интернет-провайдера и организацию, которая использует этот IP-адрес. Если IP-адрес принадлежит известной компании, услугами которой вы пользуетесь, такой как Google LLC, Microsoft Corporation и т.д., беспокоиться не о чем.

Однако, если вы видите в списке подозрительную компанию, услугами которой вы не пользуетесь, есть большая вероятность, что кто-то шпионит за вами. Таким образом, вам нужно будет идентифицировать процесс или службу, которая использует этот адрес для удаленного подключения, чтобы убедиться, что они не являются вредоносными.

3. Найдите и проанализируйте любые вредные процессы

Чтобы найти вредоносное ПО, которое мошенники могли использовать для шпионажа за вашим устройством, вы должны определить связанный с ним процесс. Вот как его найти:

- Обратите внимание на PID рядом с подозрительным установленный подключением в командной строке.

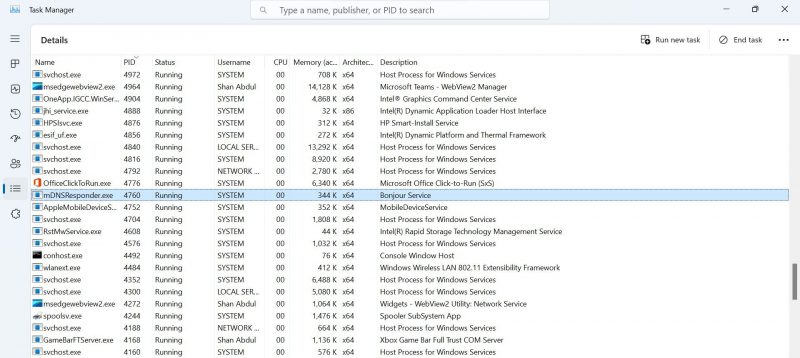

- Откройте диспетчер задач. (См. различные способы открытия диспетчера задач в Windows 10 и 11)

- Перейдите на вкладку «Сведения«.

- Кликните по столбца PIDдля сортировки процессов в соответствии с их PID.

- Найдите процесс с тем же PID, который вы записали ранее.

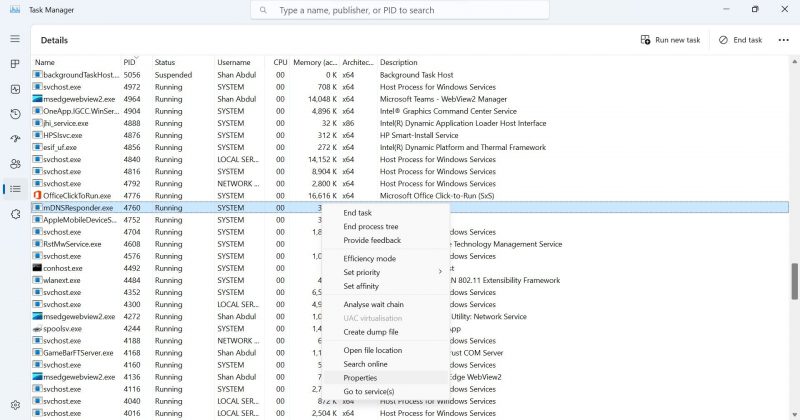

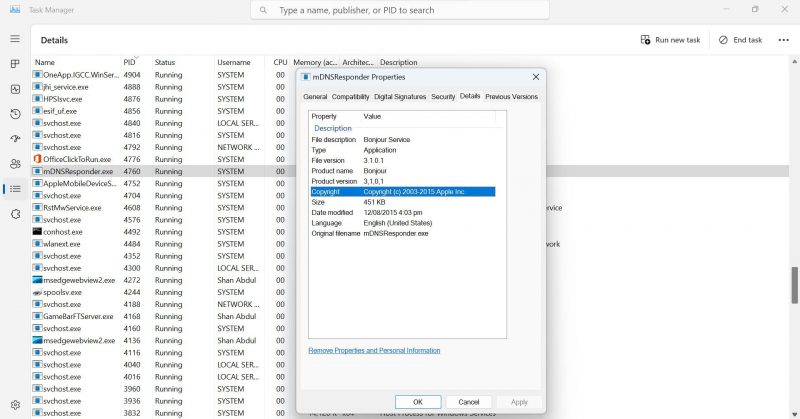

Если процесс принадлежит сторонней службе, которую вы часто используете, вам не нужно его закрывать. Однако вы все равно должны убедиться, что этот процесс принадлежит той компании, которой, по вашему мнению, он принадлежит, поскольку хакер может скрыть свои вредоносные процессы под видом вредоносного ПО. Итак, щелкните правой кнопкой мыши подозрительный процесс и выберите пункт Свойство.

Затем перейдите на вкладку «Сведения«для получения дополнительной информации о процессе.

Если есть какие-либо несоответствия в деталях процесса или сам процесс кажется подозрительным, лучше всего удалить соответствующее приложение.

4. Удалите все подозрительные приложения

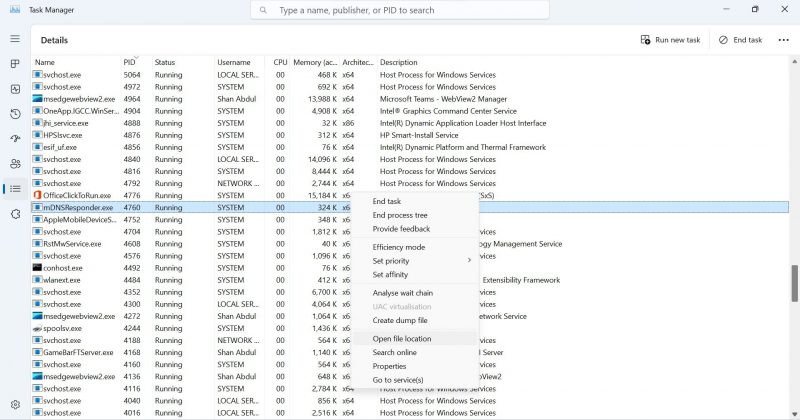

Чтобы идентифицировать и удалить вредоносные программы, стоящие за этими подозрительными процессами, выполните следующие действия:

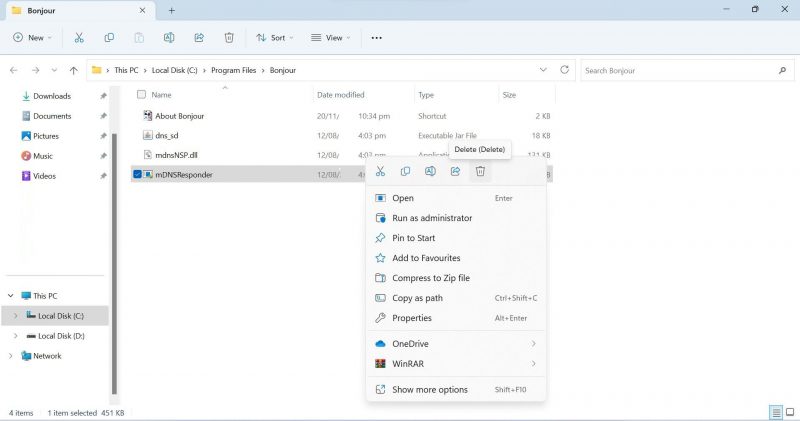

- Щелкните правой кнопкой мыши теневой процесс и выберите Открыть расположение файла.

- Еще раз убедитесь, что файл не связан с Windows или любым другим критически важным приложением.

- Если вы уверены, что это вредоносное ПО, щелкните его правой кнопкой мыши и удалите.

5. при необходимости обратитесь за профессиональной помощью

Надеемся, что выполнение описанного выше процесса поможет вам обнаружить и удалить вредоносную программу, тем самым предотвратив слежку хакеров за вашей личной информацией или ее кражу.

Однако вы должны знать, что хакеры могут скрыть свое вредоносное ПО от выхода netstat, запрограммировав его таким образом. Точно так же они могут кодировать приложение так, чтобы оно не отображалось в диспетчере задач. Отсутствие подозрительных соединений в выводе netstat или отсутствие подозрительного процесса в диспетчере задач не означает, что ваше устройство в безопасности.

Поэтому, если в вашей системе вы видите признаки взломанного устройства, такие как высокое потребление ресурсов в диспетчере задач, замедление работы системы, установка неизвестных приложений, частое отключение Защитника Windows, создание подозрительных новых учетных записей пользователей и т. д., вам следует проконсультироваться со специалистом. Только тогда вы сможете быть уверены, что ваше устройство полностью защищено.

Не позволяйте хакерам долго шпионить за вами

Microsoft постоянно обновляет операционную систему Windows, чтобы сделать ее более безопасной, но хакеры все еще находят лазейки и взламывают устройства Windows. Надеемся, наше руководство поможет вам определить, следит ли за вашей активностью какой-либо подозрительный хакер. Если вы будете правильно следовать советам, вы сможете удалить подозрительное приложение и отключить соединение с хакерским сервером.

Если вы все еще чувствуете подозрение и не хотите рисковать своими драгоценными данными, вам следует обратиться за профессиональной помощью.